本文提供交换机和防火墙配置指南的摘要如下:本指南详细介绍了交换机和防火墙的配置方法,包括设置网络参数、安全策略等关键步骤。通过遵循本指南,用户可以轻松完成网络设备的安全配置,确保网络的安全性和稳定性。本指南适用于各种网络环境,是企业、个人用户进行网络安全配置的重要参考。

本文目录导读:

在现代网络架构中,交换机和防火墙是不可或缺的网络设备,交换机用于连接网络中的终端设备,实现数据的快速传输,而防火墙则用于保护网络的安全,防止未经授权的访问和恶意攻击,本文将详细介绍交换机和防火墙的配置方法,帮助读者更好地理解和应用这些网络设备。

交换机配置

1、初始配置

(1)物理连接:将交换机的控制台端口连接到计算机,确保设备通电并正常运行。

(2)进入配置模式:通过控制台端口进入交换机的命令行界面,输入相应的命令进入配置模式。

(3)设置主机名:为交换机设置一个易于识别的主机名,方便管理。

(4)设置密码:为交换机设置登录密码和管理员密码,确保设备的安全。

(5)配置接口:根据实际需求,配置交换机的接口参数,如IP地址、端口速率等。

2、高级配置

(1)VLAN配置:根据网络需求,划分不同的VLAN,实现网络的隔离和广播控制。

(2)生成树协议配置:配置生成树协议,避免网络环路导致的网络故障。

(3)端口安全配置:设置端口的访问控制,限制非法设备的接入。

(4)QoS配置:配置QoS策略,实现网络流量的优化和管理。

(5)监控与日志:配置交换机的监控和日志功能,方便管理员实时监控网络状态,排查故障。

防火墙配置

1、初始配置

(1)物理连接:将防火墙的控制端口连接到计算机,确保设备通电并正常运行。

(2)进入配置模式:通过控制端口进入防火墙的命令行界面,输入相应的命令进入配置模式。

(3)设置主机名:为防火墙设置一个易于识别的主机名。

(4)设置密码:为防火墙设置登录密码和管理员密码。

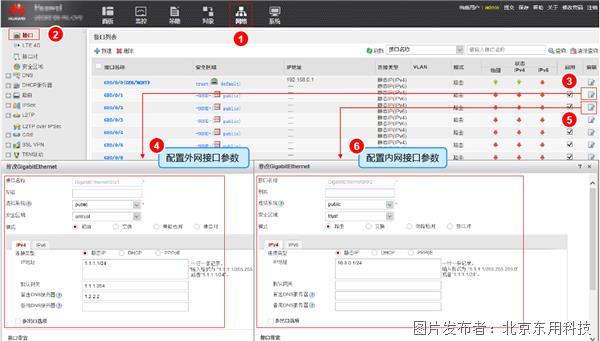

(5)配置接口:根据实际需求,配置防火墙的接口参数,如内外网接口、VPN接口等。

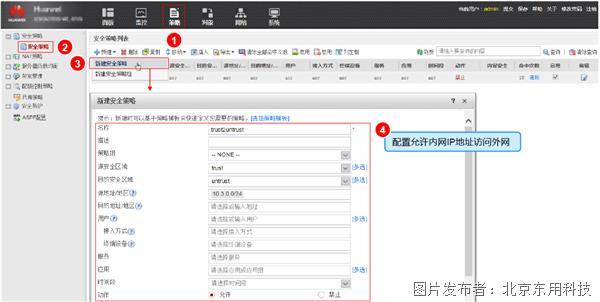

2、安全策略配置

(1)访问控制策略:根据网络的安全需求,设置访问控制策略,允许或拒绝特定来源的访问请求。

(2)NAT配置:配置NAT(网络地址转换)功能,实现内网地址到外网地址的转换。

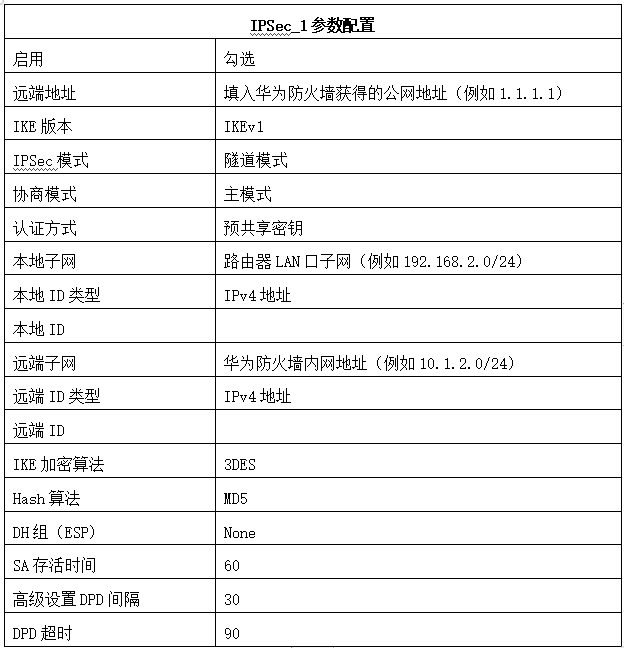

(3)VPN配置:根据实际需求,配置VPN功能,实现远程安全访问和数据传输。

(4)入侵检测与防御:配置入侵检测与防御系统,实时监测网络流量,防范恶意攻击。

(5)日志与报警:配置防火墙的日志和报警功能,记录网络事件,及时发现安全问题。

交换机与防火墙的联动配置

在实际网络中,交换机和防火墙需要协同工作,共同保障网络的安全和稳定,以下是一些常见的联动配置方法:

1、静态路由配置:在交换机和防火墙之间配置静态路由,确保网络之间的通信畅通。

2、VLAN映射:将交换机上的VLAN映射到防火墙的接口上,实现网络的隔离和访问控制。

3、安全事件监控:将交换机的日志功能与防火墙的报警功能相结合,实时监控网络的安全状态,及时发现并处理安全事件。

4、流量控制:结合交换机和防火墙的QoS功能,实现网络流量的优化和管理,确保关键业务的数据传输。

优化与调试

完成交换机和防火墙的配置后,需要进行优化与调试,确保设备的正常运行和网络的安全,以下是一些优化与调试的方法:

1、检查设备状态:定期检查交换机和防火墙的状态,确保设备正常运行。

2、性能测试:对设备进行性能测试,包括带宽、延迟、丢包率等指标的测试。

3、日志分析:分析设备的日志文件,发现潜在的安全问题和网络故障。

4、调试与排查:遇到问题时,根据故障现象进行调试与排查,找出问题所在并解决。

本文详细介绍了交换机和防火墙的配置方法,包括初始配置、高级配置、安全策略配置、联动配置以及优化与调试等方面,通过本文的学习,读者可以更好地理解和应用这些网络设备,提高网络的安全性和稳定性,随着技术的不断发展,交换机和防火墙的功能将越来越丰富,应用场景也将越来越广泛,我们可以期待更多的创新技术和产品,为网络世界的发展贡献力量。

京公网安备11000000000001号

京公网安备11000000000001号 京ICP备11000001号

京ICP备11000001号

还没有评论,来说两句吧...